RaspberryPi/証明書/概要 のバックアップ(No.5)

- バックアップ一覧

- 差分 を表示

- 現在との差分 を表示

- ソース を表示

- RaspberryPi/証明書/概要 へ行く。

- 1 (2018-11-26 (月) 20:40:53)

- 2 (2018-12-14 (金) 02:06:50)

- 3 (2018-12-31 (月) 22:58:07)

- 4 (2018-12-31 (月) 23:08:47)

- 5 (2019-01-01 (火) 05:22:04)

概要 †

証明書 †

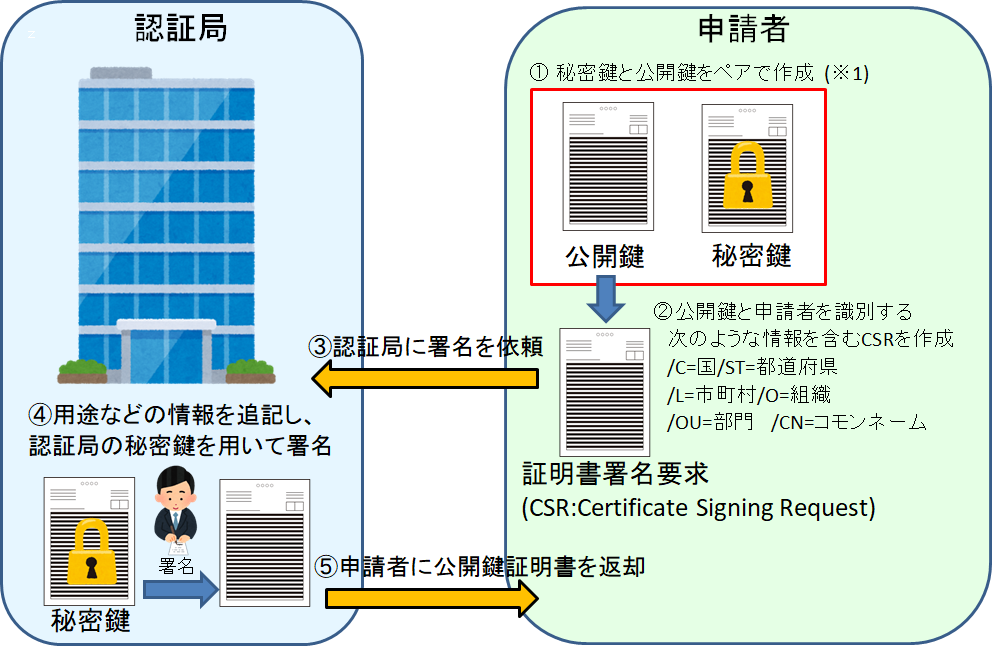

証明書(電子証明書)は、認証局により持ち主の情報が正しいことを証明するものです。 証明書は、次の手順で認証局に署名をしてもらうことで作成します。

- 申請者は、「秘密鍵」と「公開鍵」をペアで作成します。*1

- 申請者は、公開鍵と申請者を識別する次のような情報を含む CSR を作成します。

/C=国 /ST=都道府県 /L=市町村 /O=組織 /OU=部門 /CN=コモンネーム

- 申請者は、作成したCSRを認証局に送付し、署名をしてもらいます。

- 認証局は、受け取ったCSRに次のような情報を追記し、認証局の秘密鍵を用いて署名します。

署名した認証局の情報 証明書の有効期限 証明書の用途 失効リストのURL OSCPサーバーの情報(URL)

- 認証局は、署名した公開鍵証明書を申請者に返却します。

サーバー証明書 †

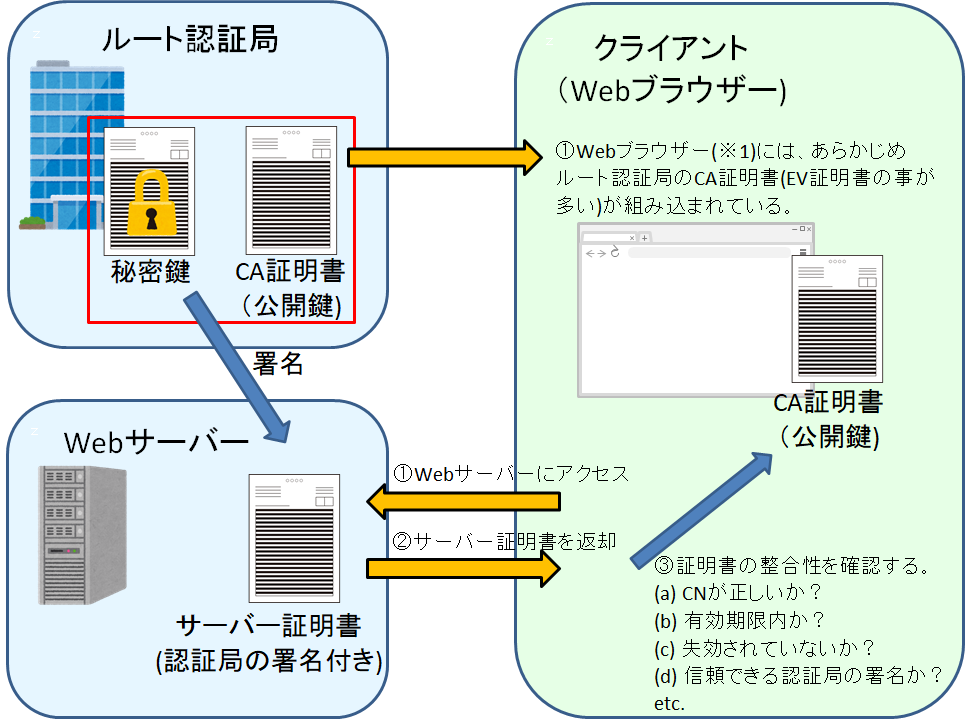

サーバー証明書は、Webサーバーなどで利用される証明書で、 証明書の CN (コモンネーム) にサーバーの FQDN が入っています。

Webブラウザは、Webサーバーに接続する際、次の手順で証明書の整合性を確認します。

<前提>

- Webブラウザは、あらかじめルート認証局の証明書が組み込まれています。*2

<整合性の確認>

- Webブラウザは、Webサーバーにアクセスします。

- Webサーバーは、サーバー証明書を返却します。*3

- Webブラウザーは、サーバー証明書の整合性を確認します。

- 証明書が失効されていないかは、CRLリストまたは、OCSPにて確認します。

- 認証局は階層になっており、下位認証局のCA証明書は、上位の認証局により署名されています。信頼できる認証局の署名か否かは、署名元を階層的にたどり、最終的にブラウザーに組み込まれているCA証明書にたどり着くことができれば、信頼できると判断します。